Chrome Zero-Day Exploit gepatcht, Benutzer sollten sofort aktualisieren

Sicherheitsexperten von Google haben allen Chrome-Nutzern empfohlen sofort Aktualisieren Sie den Browser, da der Zero-Day-Exploit mit der Bezeichnung CVE-2019-5786 in der neuesten Version 72.0.3626.121 gepatcht wurde.

Ein Zero-Day-Exploit ist eine Sicherheitslücke, die Hacker entdeckt und herausgefunden haben, wie sie ausgenutzt werden können, bevor die Sicherheitsentwicklung sie patchen kann. Daher der Begriff „Zero Day“ - Sicherheitsentwicklung hatte buchstäblich null Tage, um das Loch zu schließen.

Über technische Details der Sicherheitslücke schwieg Google zunächst, bis „Ein Großteil der Chrome-Nutzer wird mit dem Fix aktualisiert. “ Dies dürfte weitere Schäden verhindern.

Google hat jedoch bestätigt, dass es sich bei der Sicherheitslücke um einen Use-After-Free-Exploit in der FileReader-Komponente des Browsers handelt. FileReader ist eine Standard-API, die es Web-Apps ermöglicht, den Inhalt von Dateien asynchron zu lesen auf einem Computer gespeichert. Google bestätigte außerdem, dass die Sicherheitslücke von Online-Bedrohungsakteuren ausgenutzt wurde.

Kurz gesagt, die Sicherheitslücke ermöglicht es Bedrohungsakteuren, Berechtigungen im Chrome-Browser zu erlangen und beliebigen Code auszuführen außerhalb des Sandkastens. Die Bedrohung betrifft alle wichtigen Betriebssysteme (Windows, macOS und Linux).

Es muss ein sehr ernster Exploit sein, denn sogar Justin Schun, der Security and Desktop Engineering Lead für Google Chrome, hat sich auf Twitter geäußert.

https://twitter.com/justinschuh/status/1103087046661267456

Es ist eher ungewöhnlich, dass das Sicherheitsteam Sicherheitslücken öffentlich anspricht, sie patchen normalerweise Dinge im Stillen. Der Tweet von Justin implizierte daher ein starkes Gefühl der Dringlichkeit für alle Benutzer, Chrome so schnell wie möglich zu aktualisieren.

Google hat weitere Details zu der Sicherheitsanfälligkeit aktualisiert und tatsächlich anerkannt, dass zwei separate Sicherheitsanfälligkeiten gleichzeitig genutzt wurden.

Die erste Schwachstelle befand sich in Chrome selbst, das wie oben beschrieben auf dem FileReader-Exploit beruhte.

Die zweite Schwachstelle lag in Microsoft Windows selbst. Es handelte sich um eine lokale Privilegieneskalation in der Windows-Datei win32k.sys, die als Sicherheits-Sandbox-Escape verwendet werden konnte. Die Sicherheitsanfälligkeit ist eine NULL-Zeiger-Dereferenzierung in win32k! MNGetpItemFromIndex, wenn der Systemaufruf NtUserMNDragOver () unter bestimmten Umständen aufgerufen wird.

Google stellte fest, dass sie die Sicherheitsanfälligkeit gegenüber Microsoft offengelegt haben und die Sicherheitsanfälligkeit öffentlich bekannt geben, weil es sich um „Eine schwerwiegende Sicherheitslücke in Windows, von der wir wissen, dass sie bei gezielten Angriffen aktiv ausgenutzt wurde. “.

Microsoft arbeitet Berichten zufolge an einem Fix. Benutzern wird empfohlen, ein Upgrade auf Windows 10 durchzuführen und Patches von Microsoft anzuwenden, sobald sie verfügbar sind.

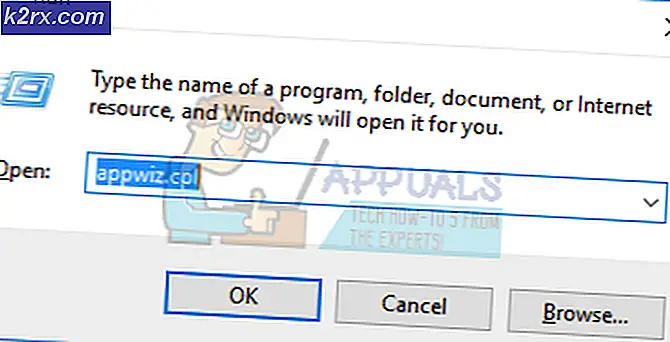

So aktualisieren Sie Google Chrome auf einem PC

Geben Sie in der Adressleiste Ihres Browsers chrome: // settings / help ein oder klicken Sie auf die drei Punkte oben rechts und wählen Sie Einstellungen, wie im Bild unten gezeigt.

Wählen Sie dann in der oberen linken Ecke Einstellungen (Balken) und dann Über Chrome.

Sobald Sie sich im Abschnitt "Info" befinden, sucht Google automatisch nach Updates und benachrichtigt Sie, wenn ein Update verfügbar ist.