Dell-PCs mit dem SupportAssist-Dienstprogramm, das für Eskalationsangriffe mit Berechtigungen mit hohem Schweregrad anfällig ist, Sicherheitsupdate für Windows 10 veröffentlicht

Dell-PCs mit Windows-Betriebssystemen sind Berichten zufolge anfällig für Sicherheitslücken mit hohem Schweregrad. Anscheinend könnte der SupportAssist von Dell, ein Dienstprogramm zur Diagnose und Lösung von Problemen, es Angreifern ermöglichen, die vollständige Kontrolle über die PCs zu erlangen, indem nicht signierter und nicht genehmigter Code ausgeführt wird. Da Dell sich der Sicherheitsbedrohung bewusst ist, hat es in ebenso vielen Monaten zwei Sicherheitspatches für SupportAssist veröffentlicht. Nicht gepatchte Systeme sind jedoch weiterhin anfällig für Eskalationsangriffe auf Berechtigungen.

Dell hat gerade einen zweiten Patch für die SupportAssist-Software veröffentlicht. Die Software besteht im Wesentlichen aus einer Reihe von Tools, die bei der Diagnose häufiger Probleme und Probleme innerhalb des Betriebssystems helfen. Die Anwendung bietet auch eine Reihe von Methoden, um diese Probleme zu beheben. Der SupportAssist von Dell, der inoffiziell als Bloatware bezeichnet wird, ist auf den meisten von Dell gelieferten PCs vorinstalliert. Leider können einige Fehler in der Software Hackern möglicherweise die Möglichkeit geben, einen anfälligen oder nicht gepatchten Computer zu gefährden.

Um die Sicherheitsbedenken auszuräumen, hat Dell Updates für SupportAssist for Business und SupportAssist for Home veröffentlicht. Anscheinend liegen Schwachstellen in einer Komponente namens PC Doctor. Die Software ist ein beliebtes Produkt eines US-amerikanischen Softwareanbieters. Der Anbieter ist der bevorzugte Entwickler vieler PC-Hersteller. PC Doctor ist im Wesentlichen Diagnosesoftware für Hardware. OEMs stellen die Software regelmäßig auf den von ihnen verkauften Computern bereit, um den Zustand eines Systems zu überwachen. Es ist nicht klar, ob der PC Doctor lediglich nach häufigen Problemen sucht und Lösungen anbietet oder OEMs bei der Ferndiagnose von Problemen hilft.

SupportAssist wird mit den meisten Dell-Laptops und -Computern unter Windows 10 ausgeliefert. Bereits im April dieses Jahres veröffentlichte Dell einen Patch für einen schwerwiegenden Sicherheitsfehler, nachdem ein unabhängiger Sicherheitsforscher festgestellt hatte, dass das Support-Tool von Remoteangreifern verwendet werden kann, um Millionen anfälliger Systeme zu übernehmen. Der Fehler war im SupportAssist-Code von Dell selbst vorhanden. Die Sicherheitslücke war jedoch in einer von PC Doctor bereitgestellten Softwarebibliothek eines Drittanbieters vorhanden.

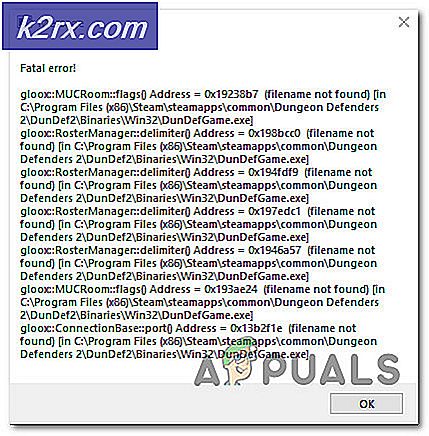

Sicherheitsuntersuchungen haben den Fehler in einer Datei namens "Common.dll" entdeckt. Es ist nicht sofort klar, ob sowohl SupportAssist als auch PC Doctor benötigt werden, um den Eskalationsangriff auf Berechtigungen auszuführen, oder ob nur PC Doctor ausreicht. Experten warnen jedoch davor, dass andere OEMs neben Dell, die sich auf die Software verlassen, eine Sicherheitsüberprüfung durchführen sollten, um sicherzustellen, dass ihre Lösungen nicht für den Hack anfällig sind.

Dell hat bereits nach der Veröffentlichung des Patches einen Sicherheitshinweis herausgegeben. Dell fordert die Benutzer seiner Marken-PCs nachdrücklich auf, den Dell SupportAssist zu aktualisieren. Dell SupportAssist für Business-PCs befindet sich derzeit in Version 2.0 und Dell SupportAssist für Heim-PCs in Version 3.2.1. Der Patch ändert die Versionsnummer nach der Installation.

Trotz der unterschiedlichen Versionsnummern hat Dell die Sicherheitslücke mit einem einzigen Code versehen: "CVE-2019-12280". Nach der Installation des Patches erhält der Dell SupportAssist für Business-PCs die Version 2.0.1 und die der Heim-PCs die Version 2.2.2. Alle vorherigen Versionen sind weiterhin anfällig für die potenzielle Bedrohung.

Wie funktioniert die Eskalation von Berechtigungen auf Dell-PCs mit SupportAssist?

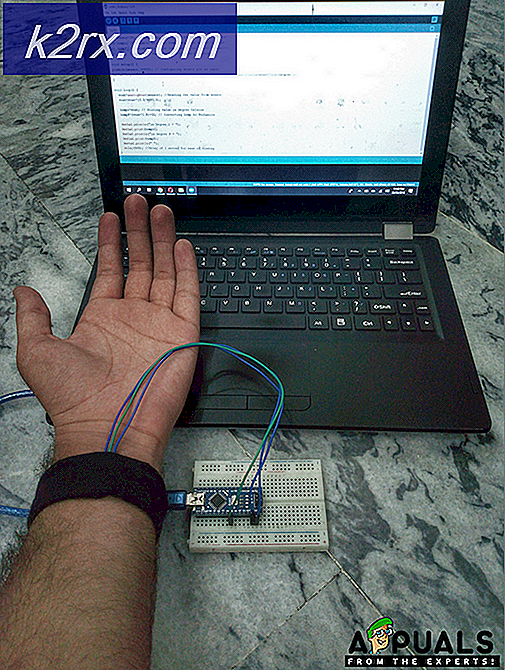

Wie oben erwähnt, wird SupportAssist mit den meisten Dell-Laptops und -Computern unter Windows 10 ausgeliefert. Auf Windows 10-Dell-Computern sucht ein Dienst mit hohen Berechtigungen namens "Dell Hardware Support" nach mehreren Softwarebibliotheken. Dieses Sicherheitsrecht und die hohe Anzahl von Anforderungen und Standardgenehmigungen von Softwarebibliotheken können von einem lokalen Angreifer verwendet werden, um eskalierte Berechtigungen zu erhalten. Es ist wichtig zu beachten, dass die vorherige Sicherheitslücke zwar von Remoteangreifern ausgenutzt werden kann, der Angreifer sich jedoch aufgrund des zuletzt entdeckten Fehlers im selben Netzwerk befinden muss.

Ein lokaler Angreifer oder ein normaler Benutzer kann eine Softwarebibliothek durch eine eigene ersetzen, um die Codeausführung auf Betriebssystemebene zu erreichen. Dies kann mithilfe einer von PC Doctor verwendeten Dienstprogrammbibliothek namens Common.dll erreicht werden. Das Problem liegt in der Art und Weise, wie diese DLL-Datei behandelt wird. Anscheinend überprüft das Programm nicht, ob die zu ladende DLL signiert ist. Das unkontrollierte Ausführen einer ersetzten und kompromittierten DLL-Datei ist eines der schwerwiegendsten Sicherheitsrisiken.

Überraschenderweise könnten neben PCs auch andere Systeme anfällig sein, die sich auf PC Doctor als Basis für ähnliche Diagnosedienste stützen. Zu den beliebtesten Produkten gehören Corsair Diagnostics, Staples EasyTech Diagnostics, das Diagnosetool der Tobii I-Serie usw.