Wie verwalte ich den Benutzerzugriff mit Access Rights Manager?

Wir befinden uns in einer Zeit, in der Cyber-Angriffe zu einem alltäglichen Geschäft geworden sind. Das Sichern Ihres Netzwerks war noch nie so schwierig wie jetzt. Dies liegt an der rasanten Zunahme der Technologie und daran, wie heutzutage alles mit dem Internet verbunden ist. Für eine Organisation befinden sich alle Daten in einer Datenbank. Dies umfasst alle Benutzerdaten sowie Organisationsinformationen. Da Sie nie wissen, wann Sie von einem Cyber-Angreifer angegriffen werden, müssen Sie Ihre Sicherheitsinfrastruktur im Auge behalten. Eine Möglichkeit, dies zu tun, besteht darin, sicherzustellen, dass die Benutzer in Ihrem Netzwerk nur auf das zugreifen können, was sie sollen.

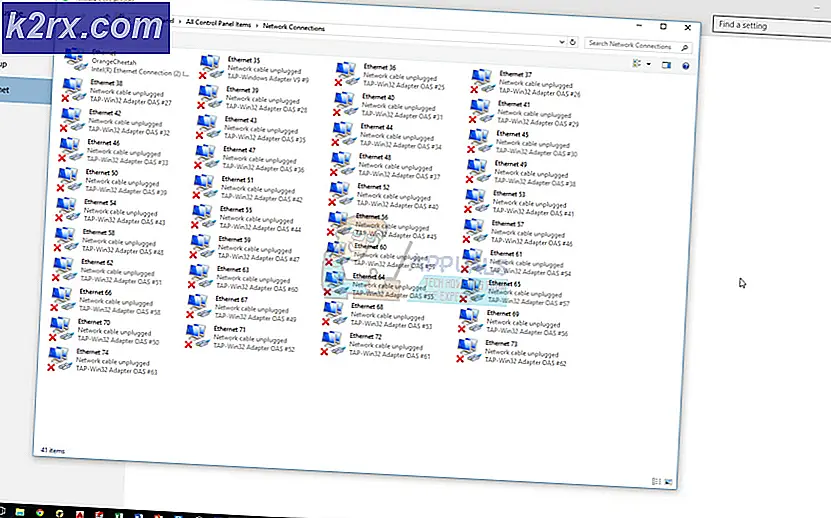

Auf diese Weise können Sie Sicherheitslücken vermeiden und Ihre Daten von innen schützen. Darüber hinaus können moderne automatisierte Tools Ihnen in Echtzeit anzeigen, auf welche Daten die verschiedenen Benutzer in Ihrem Netzwerk zugreifen. Wenn Sie über diese Informationen verfügen, können Sie eventuelle Undichtigkeiten verhindern, bevor sie auftreten. Der Weg dazu wäre, die Berechtigungen der Benutzer einzuschränken, damit sie nicht auf alles im Netzwerk zugreifen können. All dies manuell zu tun ist ein Albtraum. Warum? Da sich so viele Benutzer in einem Netzwerk befinden und die manuelle Verwaltung der Berechtigungen für jeden Benutzer nahezu unmöglich sein kann. Sie benötigen daher ein automatisiertes Tool, mit dem Sie den Benutzerzugriff verwalten und Sie benachrichtigen können, wenn ein Benutzer auf Informationen zugreift, die er nicht verwenden soll. Und so kam es dass der Access Rights Manager von Solarwinds passt perfekt dazu. Es hilft Ihnen nicht nur beim Einrichten von Benutzerberechtigungen, sondern kann auch das Netzwerk überwachen, sodass kein gewöhnlicher Benutzer auf wichtige Informationen zugreift. Beginnen wir daher mit diesem Artikel.

Installieren von Access Rights Manager

Zunächst müssen Sie das Access Rights Manager-Tool auf Ihrem System bereitstellen. Gehen Sie zu diesem Zweck zu diesem Verknüpfung und laden Sie das Tool herunter, indem Sie auf die entsprechende Schaltfläche klicken. Befolgen Sie nach dem Herunterladen des Tools die folgenden Anweisungen, um eine erfolgreiche Installation durchzuführen:

- Extrahieren Sie die .Postleitzahl Datei an einen beliebigen Ort. Navigieren Sie danach zu diesem Verzeichnis.

- Führen Sie dort die Installationsdatei aus und warten Sie, bis der Installationsassistent geöffnet wird.

- Wählen Sie die Art der Installation gemäß Ihren Anforderungen. Auswahl der Evaluierung Installation Option installiert eine SQL Server Express Edition auf Ihrem System, damit Sie das Produkt testen können. Wenn Sie einen bereits vorhandenen SQL Server verwenden möchten, wählen Sie Produktionsinstallation. Klicken Nächster.

- Wählen Vollinstallation und klicken Sie auf Nächster.

- Stimmen Sie den Lizenzbedingungen zu und klicken Sie dann auf Nächster.

- Der Installationsvorgang sollte beginnen. Wenn auf Ihrem System erforderliche Komponenten fehlen, scannt das Installationsprogramm diese automatisch und installiert sie für Sie auf dem Installieren Bericht Seite.

- Sobald alles erfolgreich installiert wurde, klicken Sie auf Scan starten Assistent zum Starten des Konfigurationsassistenten.

Access Rights Manager konfigurieren

Sobald das Tool erfolgreich auf Ihrem System installiert wurde, müssen Sie einige grundlegende Konfigurationen vornehmen, bevor Sie Access Rights Manager verwenden können. Der Konfigurationsassistent wird verwendet, um Informationen für den ersten Active Directory-Scan und die Basiskonfiguration zu sammeln. Sobald der Installationsassistent abgeschlossen ist, wird der Konfigurationsassistent automatisch geladen. So konfigurieren Sie Access Rights Manager:

- Sobald die Aufbau Magier Wenn Sie das Programm starten, müssen Sie sich anmelden. Sie können sich als Benutzer anmelden, der das installiert hat Access Rights Manager Werkzeug. Später können Sie weitere Benutzer erstellen.

- Nachdem Sie sich angemeldet haben, geben Sie die erforderlichen Anmeldeinformationen für die Basic Aufbau. Die meisten Werte sind möglicherweise standardmäßig vorhanden, und Sie müssen nur das Kennwort für den Benutzer angeben, der ARM installiert hat. Sie können dies ändern, wenn Sie möchten.

- Um die Zugangsdaten zu überprüfen, klicken Sie auf das Aktualisierung Schaltfläche in der unteren linken Ecke.

- Drücke den speichern Taste, um fortzufahren.

- Danach müssen Sie Ihre erste einrichten Active Directory Scan.

- Geben Sie die Anmeldeinformationen an, die für den Active Directory-Scan verwendet werden sollen.

- Access Rights Manager zeigt den Namen der gescannten Domäne an. Schlagen Nächster.

- Danach zeigt Access Rights Manager die Dateiserver in der ausgewählten Domäne an.

- Wählen Sie einen Dateiserver aus und klicken Sie dann auf Nächster.

- Auf der Zusammenfassung Seite, überprüfen Sie Ihre bereitgestellten Informationen. Wenn Sie fertig sind, klicken Sie auf Start Scan. Wenn der Scan erfolgreich abgeschlossen wurde, können Sie Access Rights Manager verwenden.

Zugriffsrechte verwalten

Nachdem Sie alles eingerichtet haben, können Sie Access Rights Manager verwenden, um die verschiedenen Verzeichnisse und die Benutzer anzuzeigen, die Zugriff darauf haben. Zu Beginn wird empfohlen, dass Sie auf die Verzeichnisse mit den vertraulichsten Daten abzielen und die verschiedenen Benutzer überprüfen, die Zugriff darauf haben. So geht's:

- Auf der Start Seite, suchen Sie nach dem Verzeichnis, indem Sie seinen Namen in die Suchleiste eingeben.

- Klicken Sie in den Suchergebnissen auf das Verzeichnis, das Sie verwalten möchten.

- Access Rights Manager wechselt automatisch zu Ressourcen Tab.

- Wählen Sie Ihr Verzeichnis aus und Sie können es im rechten Bereich sehen.

- Hier zeigt der ARM alle Benutzer und ihre Berechtigungen an.

- Sie können nach Konten suchen, die bestimmte Berechtigungen für das ausgewählte Verzeichnis besitzen.

- Sie können alle Änderungen gemäß Ihren Anforderungen vornehmen.

Überwachung des Zugriffs auf vertrauliche Daten

Mit dem Access Rights Manager-Tool können Sie den Zugriff auf die vertraulichen Daten in Ihrem Netzwerk überwachen. Auf diese Weise können Sie benachrichtigt werden, wenn jemand versucht, auf diese Dateien zuzugreifen. Sehr nützlich, wenn Benutzer nicht auf die angegebenen Daten zugreifen sollen. So geht's:

- Klicke auf Start und dann unter Sicherheit Überwachung, klicken Wer hat was getan?

- Füllen Sie danach die erforderlichen Felder aus, d. H. A. Titel Geben Sie für den Bericht a ein Kommentar wenn du möchtest. Sie können a angeben Zeitraum zum Protokollieren der Ereignisse. Zusammen mit dem können Sie Ressourcen hinzufügen und Aktionen über die Sie einen Bericht erhalten möchten. Lassen Sie das Aktionsfeld leer, wenn Sie über alle Aktionen informiert werden möchten.

- Sie können hinzufügen Autoren zum Bericht und geben Sie die Ausgabeeinstellungen unter an die Einstellungen.

- Wenn Sie fertig sind, klicken Sie auf Start.