Neue Ransomware nutzt einfache SMS-Nachrichten unter Google Android OS und verbreitet sie dann mithilfe des Fotos des Opfers aggressiv auf gespeicherte Kontakte

Eine neue Ransomware für mobile Geräte ist online aufgetaucht. Der mutierende und sich weiterentwickelnde digitale Virus zielt auf Smartphones ab, auf denen das Android-Betriebssystem von Google ausgeführt wird. Die Malware versucht, durch einfache, aber geschickt getarnte SMS-Nachrichten Zugang zu erhalten, und greift dann tief in das interne System des Mobiltelefons ein. Der neue Wurm hält nicht nur kritische und sensible Geiseln, sondern versucht auch aggressiv, sich über die Kommunikationsplattformen des kompromittierten Smartphones auf andere Opfer auszubreiten. Die neue Ransomware-Familie ist ein wichtiger, aber besorgniserregender Meilenstein in Googles Android-Betriebssystem, der zunehmend als relativ sicher vor gezielten Cyber-Angriffen angesehen wurde.

Cyber-Sicherheitsexperten, die für den beliebten Entwickler von Antiviren-, Firewall- und anderen digitalen Schutzwerkzeugen ESET arbeiten, entdeckten eine neue Familie von Ransomware, die das mobile Android-Betriebssystem von Google angreifen soll. Das digitale Trojanische Pferd nutzt zur Verbreitung SMS-Nachrichten, stellten die Forscher fest. ESET-Forscher haben die neue Malware als Android / Filecoder.C bezeichnet und eine erhöhte Aktivität derselben beobachtet. Die Ransomware scheint übrigens recht neu zu sein, markiert aber das Ende eines zweijährigen Rückgangs neuer Android-Malware-Erkennungen. Einfach ausgedrückt, scheinen Hacker ein erneutes Interesse an der Ausrichtung auf Smartphone-Betriebssysteme zu haben. Gerade heute haben wir über mehrere berichtet „Zero Interaction“-Sicherheitslücken, die im Apple iPhone iOS-Betriebssystem entdeckt wurden.

Filecoder seit Juli 2019 aktiv, verbreitet sich aber durch cleveres Social Engineering schnell und aggressiv

Nach Angaben des slowakischen Unternehmens für Virenschutz und Cybersicherheit wurde Filecoder kürzlich in freier Wildbahn beobachtet. ESET-Forscher behaupten, sie hätten bemerkt, dass sich die Ransomware seit dem 12. Juli 2019 aktiv verbreitet hat. Einfach ausgedrückt, die Malware scheint vor weniger als einem Monat aufgetaucht zu sein, aber ihre Auswirkungen könnten jeden Tag zunehmen.

Das Virus ist besonders interessant, weil Angriffe auf Googles Android-Betriebssystem seit rund zwei Jahren stetig zurückgehen. Dies führte zu der allgemeinen Wahrnehmung, dass Android größtenteils immun gegen Viren war oder dass Hacker nicht speziell auf Smartphones abzielten, sondern Desktop-Computer oder andere Hardware und Elektronik ins Visier nahmen. Smartphones sind recht persönliche Geräte und können daher im Vergleich zu Geräten, die in Unternehmen und Organisationen verwendet werden, als begrenzte potenzielle Ziele angesehen werden. Das Targeting von PCs oder elektronischen Geräten in so großen Umgebungen bietet mehrere potenzielle Vorteile, da eine kompromittierte Maschine eine schnelle Möglichkeit bietet, mehrere andere Geräte zu kompromittieren. Dann geht es darum, Informationen zu analysieren, um vertrauliche Informationen herauszusuchen. Übrigens scheinen mehrere Hacking-Gruppen zu haben drehte sich um die Durchführung von Spionageangriffen in großem Maßstab.

Die neue Ransomware hingegen versucht lediglich, den Besitzer des Android-Smartphones am Zugriff auf persönliche Informationen zu hindern. Es gibt keinen Hinweis darauf, dass die Malware versucht, persönliche oder vertrauliche Informationen durchsickern zu lassen oder zu stehlen oder andere Nutzlasten wie Keylogger oder Aktivitätstracker zu installieren, um Zugang zu Finanzinformationen zu erhalten.

Wie verbreitet sich Filecoder Ransomware auf dem Google Android-Betriebssystem?

Forscher haben herausgefunden, dass sich die Filecoder-Ransomware über ein Android-Messaging- oder SMS-System verbreitet, ihr Ursprung jedoch anderswo liegt. Der Virus scheint durch böswillige Beiträge in Online-Foren wie Reddit und den XDA-Entwicklern des Android Developer Messaging Board zu starten. Nachdem ESET auf die böswilligen Beiträge hingewiesen hatte, ergriffen XDA-Entwickler rasch Maßnahmen und schalteten die verdächtigen Medien aus, aber der fragliche Inhalt war zum Zeitpunkt der Veröffentlichung auf Reddit noch verfügbar.

Die meisten der von ESET gefundenen böswilligen Beiträge und Kommentare versuchen, die Opfer zum Herunterladen der Malware zu verleiten. Der Virus zieht das Opfer an, indem er den Inhalt nachahmt, der normalerweise mit pornografischem Material verbunden ist. In einigen Fällen beobachteten die Forscher auch einige technische Themen, die als Köder verwendet wurden. In den meisten Fällen enthielten die Angreifer jedoch Links oder QR-Codes, die auf die schädlichen Apps verweisen.

Um eine sofortige Erkennung vor dem Zugriff zu vermeiden, werden die Links der Malware als bit.ly-Links maskiert. In der Vergangenheit wurden mehrere solcher Websites zur Linkverkürzung verwendet, um ahnungslose Internetnutzer auf bösartige Websites zu leiten, Phishing und andere Cyberangriffe durchzuführen.

Sobald sich die Filecoder-Ransomware fest in das Android-Mobilgerät des Opfers eingepflanzt hat, werden die Benutzerinformationen nicht sofort gesperrt. Stattdessen greift die Malware zuerst die Kontakte des Android-Systems an. Die Forscher beobachteten ein interessantes, aber störend aggressives Verhalten der Filecoder-Ransomware. Im Wesentlichen durchsucht die Malware die Kontaktliste des Opfers schnell, aber gründlich, um sich zu verbreiten.

Die Malware versucht, eine sorgfältig formulierte, automatisch generierte Textnachricht an jeden Eintrag in der Kontaktliste des Android-Mobilgeräts zu senden. Um die Wahrscheinlichkeit zu erhöhen, dass potenzielle Opfer auf die Ransomware klicken und diese herunterladen, setzt der Filecoder-Virus einen interessanten Trick ein. Der in der verschmutzten Textnachricht enthaltene Link wird als App beworben. Noch wichtiger ist, dass die Malware sicherstellt, dass die Nachricht das Profilfoto des potenziellen Opfers enthält. Darüber hinaus wird das Foto sorgfältig so positioniert, dass es in eine App passt, die das Opfer bereits verwendet. In Wirklichkeit handelt es sich um eine böswillige gefälschte App, die die Ransomware enthält.

Noch besorgniserregender ist die Tatsache, dass die Filecoder-Ransomware mehrsprachig codiert ist. Mit anderen Worten, abhängig von der Spracheinstellung des infizierten Geräts können die Nachrichten in einer von 42 möglichen Sprachversionen gesendet werden. Die Malware fügt auch den Namen des Kontakts automatisch in die Nachricht ein, um die wahrgenommene Authentizität zu erhöhen.

Wie infiziert und funktioniert der Filecoder Ransomware?

Die von der Malware generierten Links enthalten normalerweise eine App, die versucht, Opfer anzulocken. Der wahre Zweck der Fake-App läuft diskret im Hintergrund. Diese App enthält fest codierte C2-Einstellungen (Command-and-Control) sowie Bitcoin-Wallet-Adressen im Quellcode. Die Angreifer haben auch die beliebte Online-Plattform zum Teilen von Notizen Pastebin verwendet, die jedoch nur als Kanal für das dynamische Abrufen und möglicherweise weitere Infektionspunkte dient.

Nachdem die Filecoder-Ransomware die verschmutzte SMS in Stapeln erfolgreich gesendet und die Aufgabe abgeschlossen hat, durchsucht sie das infizierte Gerät nach allen Speicherdateien und verschlüsselt die meisten davon. ESET-Forscher haben herausgefunden, dass die Malware alle Arten von Dateierweiterungen verschlüsselt, die üblicherweise für Textdateien, Bilder, Videos usw. verwendet werden. Aber aus irgendeinem Grund hinterlässt sie Android-spezifische Dateien wie .apk oder .dex. Die Malware berührt auch keine komprimierten .Zip- und .RAR-Dateien sowie Dateien mit mehr als 50 MB. Die Forscher vermuten, dass die Malware-Ersteller beim Kopieren und Einfügen von Inhalten aus WannaCry, einer weitaus schwerwiegenderen und produktiveren Form von Ransomware, möglicherweise schlechte Arbeit geleistet haben. Alle verschlüsselten Dateien werden mit der Erweiterung ".seven" angehängt.

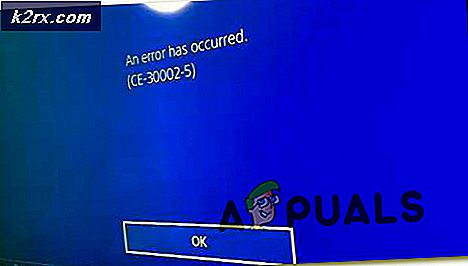

Nach erfolgreicher Verschlüsselung der Dateien auf dem Android-Mobilgerät blinkt die Ransomware eine typische Lösegeldnotiz mit Anforderungen. Forscher haben festgestellt, dass die Filecoder-Ransomware Anforderungen in Höhe von etwa 98 bis 188 US-Dollar in Kryptowährung stellt. Um ein Gefühl der Dringlichkeit zu erzeugen, verfügt die Malware auch über einen einfachen Timer, der etwa 3 Tage oder 72 Stunden dauert. In der Lösegeldnotiz wird auch erwähnt, wie viele Dateien als Geiseln gehalten werden.

Interessanterweise sperrt Ransomware den Gerätebildschirm nicht und verhindert nicht die Verwendung eines Smartphones. Mit anderen Worten, Opfer können ihr Android-Smartphone weiterhin verwenden, haben aber keinen Zugriff auf ihre Daten. Selbst wenn die Opfer die bösartige oder verdächtige App irgendwie deinstallieren, werden die Änderungen nicht rückgängig gemacht oder die Dateien entschlüsselt. Der Dateicoder generiert ein öffentliches und ein privates Schlüsselpaar, wenn der Inhalt eines Geräts verschlüsselt wird. Der öffentliche Schlüssel wird mit einem leistungsstarken RSA-1024-Algorithmus und einem fest codierten Wert verschlüsselt, der an die Ersteller gesendet wird. Nachdem das Opfer die angegebenen Bitcoin-Daten bezahlt hat, kann der Angreifer den privaten Schlüssel entschlüsseln und an das Opfer weitergeben.

Filecoder ist nicht nur aggressiv, sondern auch komplex:

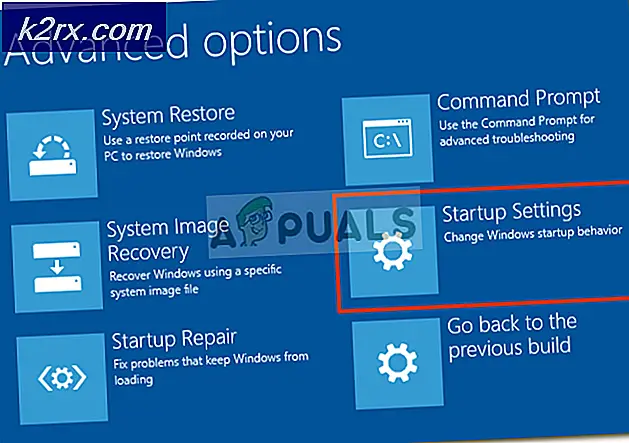

ESET-Forscher hatten zuvor berichtet, dass hartcodierte Schlüsselwerte zum Entschlüsseln von Dateien verwendet werden könnten, ohne die Erpressungsgebühr zu zahlen, indem „den Verschlüsselungsalgorithmus in einen Entschlüsselungsalgorithmus geändert“ wird. Kurz gesagt, die Forscher waren der Ansicht, dass die Entwickler der Filecoder-Ransomware versehentlich eine recht einfache Methode zum Erstellen eines Entschlüsselers zurückgelassen hatten.

„Aufgrund der engen Ausrichtung und der Fehler bei der Ausführung der Kampagne und der Implementierung ihrer Verschlüsselung sind die Auswirkungen dieser neuen Ransomware begrenzt. Wenn die Entwickler die Fehler jedoch beheben und die Betreiber eine breitere Benutzergruppe ansprechen, kann die Ransomware Android / Filecoder.C zu einer ernsthaften Bedrohung werden. “

Die Forscher haben ihren Beitrag über die Filecoder-Ransomware aktualisiert und klargestellt, dass "dieser" fest codierte Schlüssel "ein öffentlicher RSA-1024-Schlüssel ist, der nicht leicht beschädigt werden kann, sodass die Erstellung eines Entschlüsselers für diese bestimmte Ransomware nahezu unmöglich ist."

Seltsamerweise stellten die Forscher auch fest, dass der Ransomware-Code nichts enthält, was die Behauptung stützt, dass die betroffenen Daten nach Ablauf des Countdown-Timers verloren gehen. Darüber hinaus scheinen die Urheber der Malware mit dem Lösegeldbetrag zu spielen. Während 0,01 Bitcoin oder BTC Standard bleiben, scheinen die nachfolgenden Zahlen die von der Malware generierte Benutzer-ID zu sein. Forscher vermuten, dass diese Methode als Authentifizierungsfaktor dienen könnte, um die eingehenden Zahlungen mit dem Opfer abzugleichen, um den Entschlüsselungsschlüssel zu generieren und zu versenden.