Neue Zero-Day-Sicherheitsanfälligkeit in Windows 10 Online veröffentlicht: Unzureichende Sicherheitsprotokolle im Taskplaner Administratorrechte zulassen

Microsoft hat vor einem Tag ein wichtiges Update für das Windows 10-Betriebssystem veröffentlicht. Selbst dieses Update enthält jedoch keinen Patch zum Schutz vor einer interessanten, einfachen und dennoch hochwirksamen Sicherheitslücke. Die Sicherheitsanfälligkeit besteht im erweiterten Taskplaner von Windows 10. Bei der Ausnutzung kann der Taskplaner dem Exploiter im Wesentlichen vollständige Administratorrechte gewähren.

Ein Hacker, der den Online-Alias "SandboxEscaper" verwendet, hat den Fehler gepostet. Anscheinend hat der Exploit schwerwiegende Auswirkungen auf die Sicherheit in Windows 10. Interessanterweise hat der Hacker beschlossen, den Zero-Day-Exploit auf GitHub zu veröffentlichen, einem Repository mit Softwaretools und Entwicklungscode, das Microsoft kürzlich erworben hat. Der Hacker hat sogar PoC-Exploit-Code (Proof-of-Concept) für die Zero-Day-Sicherheitsanfälligkeit veröffentlicht, die das Windows 10-Betriebssystem betrifft.

Der Exploit fällt in die Zero-Day-Kategorie, vor allem, weil Microsoft dies noch nicht bestätigt hat. Sobald der Windows 10-Hersteller Kenntnis genommen hat, sollte er einen Patch anbieten, der die Lücke im Taskplaner schließt.

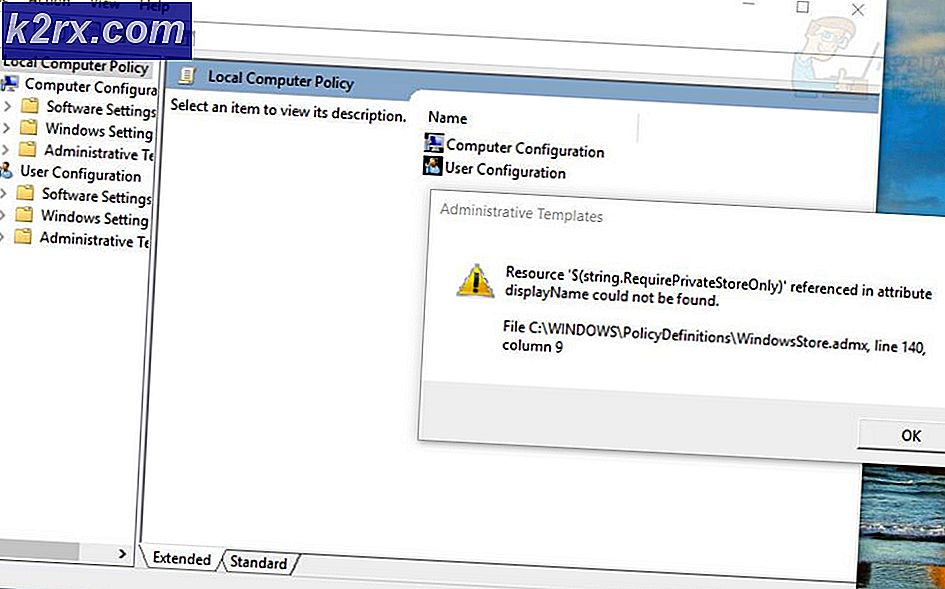

Der Taskplaner ist eine der Kernkomponenten des Windows-Betriebssystems seit Windows 95. Microsoft hat das Dienstprogramm kontinuierlich verbessert, mit dem Betriebssystembenutzer den Start von Programmen oder Skripten zu einem vordefinierten Zeitpunkt oder nach festgelegten Zeitintervallen planen können . Der auf GitHub veröffentlichte Exploit verwendet "SchRpcRegisterTask", eine Methode im Taskplaner, um Aufgaben beim Server zu registrieren.

Aus bisher unbekannten Gründen prüft das Programm die Berechtigungen nicht so gründlich wie es sollte. Daher kann damit eine beliebige DACL-Berechtigung (Discretionary Access Control List) festgelegt werden. Ein Programm, das mit böswilliger Absicht geschrieben wurde, oder sogar ein Angreifer mit untergeordneten Berechtigungen können eine fehlerhafte Job-Datei ausführen, um SYSTEM-Berechtigungen zu erhalten. Im Wesentlichen handelt es sich hierbei um ein nicht genehmigtes oder nicht autorisiertes Problem bei der Eskalation von Berechtigungen, durch das ein lokaler Angreifer oder eine lokale Malware möglicherweise Code mit Administratorrechten auf den Zielcomputern abrufen und ausführen kann. Letztendlich gewähren solche Angriffe dem Angreifer die vollen Administratorrechte des Windows 10-Zielcomputers.

Ein Twitter-Benutzer gibt an, den Zero-Day-Exploit überprüft und bestätigt zu haben, dass er auf einem Windows 10 x86-System funktioniert, das mit dem neuesten Update vom Mai 2019 gepatcht wurde. Darüber hinaus fügt der Benutzer hinzu, dass die Sicherheitsanfälligkeit zu 100 Prozent problemlos ausgenutzt werden kann.

Wenn dies nicht ausreicht, hat der Hacker auch angedeutet, dass er vier weitere unbekannte Zero-Day-Fehler in Windows hat, von denen drei zu einer Eskalation lokaler Berechtigungen führen und der vierte Angreifer die Sandbox-Sicherheit umgehen lässt. Unnötig hinzuzufügen, dass Microsoft den Exploit noch nicht bestätigt und einen Patch veröffentlicht hat. Dies bedeutet im Wesentlichen, dass Windows 10-Benutzer auf eine Sicherheitsupdates für diese bestimmte Sicherheitsanfälligkeit warten müssen.