Wie schützt man Windows vor Dnsmasq-Sicherheitslücken?

Bereits 2017 enthüllte ein Forschungsteam von Google, dass es viele Schwachstellen von Dnsmasq (Domain Name System-Softwarepaket) gibt, das DNS-Namensauflösungsdienste bereitstellt, um Domainnamen zu Verbindungszwecken in ihre entsprechenden IP-Adressen zu übersetzen. Aufgrund ihrer Ergebnisse gab es viele Diskussionen im Internet. Eine Panik entstand und alle Arten von Benutzern begannen, nach Optionen zu suchen, um ihr System vor Dnsmasq-Schwachstellen zu schützen.

Die genauen Formulierungen des Google-Ingenieurs waren:

Mit anderen Worten, der Ingenieur sprach über die Verletzung privater Informationen. Wenn der Exploit tatsächlich mit allen Tools ausgenutzt wurde, könnten die Benutzer ihre Informationen durchsickern oder ohne Autorisierung darauf zugreifen.

Was ist DNSmasq?

Dnsmasq ist eigentlich ein DNS-Forwarder. Es ist ein Cache- und DHCP-Server, der auch viele andere Funktionen bietet. Da es in verschiedenen Projekten präsent ist, ist es ein sehr beliebtes Werkzeug. Laut Google Blog bietet Dnsmasq Funktionalität für Server wie DNS und DHCP. Außerdem ist es am Booten des Netzwerks und an der Router-Werbung beteiligt. Dnsmasq wird sowohl in privaten Netzwerken als auch in offenen Internetnetzwerken verwendet.

Das Team von Google hat in seinen Sicherheitsbewertungen sieben Probleme festgestellt. Sobald sie sie gefunden hatten, bestand ihr nächster Schritt darin, die Auswirkungen dieser Probleme und den Machbarkeitsnachweis für jedes Problem zu überprüfen.

Schwachstellen von Dnsmasq

Es gibt verschiedene Schwachstellen in Dnsmasq und einige davon werden erklärt. CVE-2017-14491 ist eine Schwachstelle, die auf a Haufen überlaufen. Es wird ausgelöst, wenn Sie eine DNS-Anfrage stellen. Eine weitere Sicherheitslücke, CVE-2017-14492, ist auf die DHCP-Server. Eine weitere Schwachstelle aus derselben Ursache ist CVE-2017-14493. Beides ist auf Speicherüberläufe zurückzuführen. Ersteres ist ein Heap-Überlauf, während letzteres ein Stapelüberlauf ist. Der Proof of Concept zeigt, dass beide auf IPv6 basieren.

CVE-2017-14494 ist eine weitere Schwachstelle, die mit einem Leck im DHCP-Server zusammenhängt. Mithilfe dieser Sicherheitsanfälligkeit können Angreifer ASLR umgehen. CVE-2017-14495, CVE-2017-14496 und CVE-2017-13704 sind die anderen drei Schwachstellen, die eigentlich Fehler im DNS-Server sind. Sie verursachen DoS. Der erste verursacht dies, indem er keinen Speicher freigibt, der zweite verursacht dies, indem er großen Speicher verursacht, während der dritte abstürzt, wenn er ein UDP-Paket empfängt, das groß ist.

Der Machbarkeitsnachweis ist auf der Website vorhanden, sodass Sie überprüfen können, ob Ihr System von einer dieser Schwachstellen betroffen ist. Wenn es also Gegenmaßnahmen gibt, können Sie diese überprüfen und dann bereitstellen. Shodan hat festgestellt, dass 1,2 Millionen Geräte von Dnsmasq-Schwachstellen betroffen sein könnten. Daher ist es wichtig, Ihr Gerät zu überprüfen.

So schützen Sie Ihren Computer

Um Ihren Computer vor Dnsmasq-Schwachstellen zu schützen, müssen Sie diese patchen, damit später keine Sicherheitsprobleme auftreten. Wenn Sie Dnsmasq manuell installieren möchten, finden Sie es Hier. Die neueste Version, die für Dnsmasq freigegeben ist, ist 2.78.

Wenn Sie ein Android-Gerät verwenden, Sicherheitsupdate wird diese Probleme beheben. Stellen Sie sicher, dass Updates auf Ihr Gerät heruntergeladen werden, um Dnsmasq zu verhindern.

Für Benutzer, die Router oder IoT-Geräte verwenden, müssen Sie sich an die wenden Website des Anbieters um zu sehen, ob ihre Produkte betroffen sind. Wenn dies der Fall ist, können Sie den verfügbaren Patch anzeigen und anwenden.

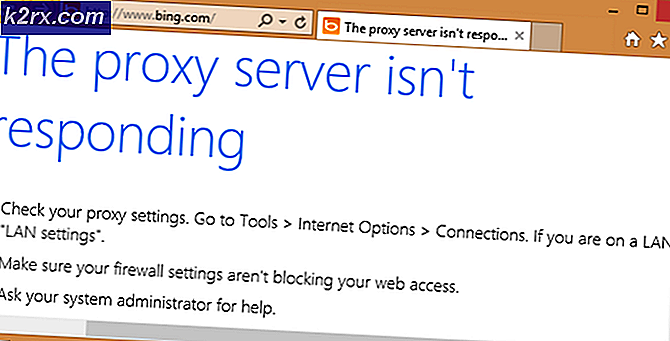

Verwenden Sie, um den Datenverkehr von unerwünschten Netzwerken zu trennen Firewall Regeln. Es ist immer eine gute Option, Dienste oder Funktionen zu deaktivieren, die Sie auf Ihrem Gerät nicht verwenden.