Ihr Leitfaden zur Verwendung von SSH

SSH ist ein Netzwerkprotokoll, das in einer Konsole funktioniert. Der am häufigsten verwendete SSH-Client ist PuTTy. Das Bild unten zeigt eine etablierte SSH-Sitzung. Es ist einfach zu bedienen und schnell. Die meisten IT-Professionals verwalten das gesamte Netzwerk ausschließlich über SSH, da die Sicherheit und der schnelle / einfache Zugriff auf Verwaltungs- und Verwaltungsaufgaben auf dem Server gewährleistet sind. Die gesamte Sitzung in SSH ist verschlüsselt - Die wichtigsten Protokolle für SSH sind SSH1 / SSH-1 und SSH2 / SSH-2. SSH-2 ist letzteres, sicherer als SSH-1. Ein Linux-Betriebssystem hat ein eingebautes Dienstprogramm namens Terminal, um auf die Konsole zuzugreifen, und ein Windows-Rechner benötigt einen SSH-Client (z. B. PuTTy).

Zugriff auf einen Remote-Host mit SSH

Um mit SSH auf einen Remote-Host / Rechner zugreifen zu können, benötigen Sie Folgendes:

a) PuTTy (Kostenloser SSH-Client)

b) SSH Server Benutzername

c) SSH Server Passwort

d) SSH Port, der normalerweise 22 ist, aber seit 22 ist standardmäßig, sollte es zu einem anderen Port geändert werden, um Angriffe auf diesen Port zu vermeiden.

In einer Linux-Maschine ist der Benutzername root standardmäßig der Administrator und enthält alle administrativen Rechte.

In Terminal wird der folgende Befehl eine Verbindung mit dem Server initiieren.

ssh [email protected]

Dabei ist root der Benutzername und 192.168.1.1 die Hostadresse

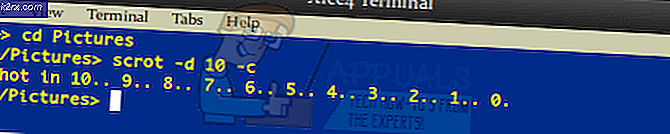

So sieht das Terminal aus:

Ihre Befehle werden nach dem $ -Symbol eingegeben. Verwenden Sie die Syntax für Hilfe zu jedem Befehl in terminal / putty:

Mann ssh

Mann Befehl

Mann, gefolgt von einem beliebigen Befehl, gibt die Befehlsführung auf dem Bildschirm zurück

Also, was ich jetzt tun werde, ist SSH mit PuTTy in meinem Debian OS auf VMWare läuft.

Aber bevor ich das mache, muss ich SSH aktivieren, indem ich mich bei meinem VM Debian anmelde. Wenn Sie gerade einen Server von einem Hosting-Unternehmen gekauft haben, können Sie sie auffordern, SSH für Sie zu aktivieren.

Um ssh zu aktivieren, verwenden Sie

sudo /etc/init.d/ssh Neustart

Da ich Ubuntu benutze, und ssh wurde nicht installiert, so

Um ssh zu installieren, benutze diese Befehle

sudo apt-get installieren openssh-client

sudo apt-get installieren openssh-server

Und hier ist, was ich habe, über PuTTy bei SSH angemeldet:

Nun ist es das, was es braucht, um SSH einzurichten und eine Sitzung über PuTTy einzurichten - Im Folgenden werde ich einige grundlegende erweiterte Funktionen behandeln, die langsam beginnen werden, Ihnen einen besseren Überblick über das ganze Szenario zu geben.

Die Standard-ssh-Konfigurationsdatei befindet sich unter: / etc / ssh / sshd_config

Verwenden Sie zum Anzeigen der Konfigurationsdatei: cat / etc / ssh / sshd_config

Um die Konfigurationsdatei zu bearbeiten, verwenden Sie: vi / etc / ssh / sshd_config oder nano / etc / ssh / sshd_config

Nachdem Sie eine Datei bearbeitet haben, verwenden Sie STRG + X und drücken Sie die Taste Y, um sie zu speichern und zu beenden (Nano-Editor).

Der SSH-Port kann aus der Konfigurationsdatei geändert werden, der Standardport ist 22. Die Basisbefehle, cat, vi und nano, funktionieren auch für andere Dinge. Verwenden Sie die Google-Suche, um mehr über bestimmte Befehle zu erfahren .

Wenn Sie Änderungen an einer Konfigurationsdatei vornehmen, ist für diesen Dienst ein Neustart erforderlich. Wenn wir weiter gehen, nehmen wir an, dass wir nun unseren Port ändern wollen. Also werden wir die sshd_config-Datei editieren, und ich würde sie verwenden

nano / etc / ssh / sshd_config

Sie müssen als Administrator angemeldet sein oder sudo nano / etc / ssh / sshd_config verwenden, um die Datei zu bearbeiten. Nach der Bearbeitung starten Sie den SSH-Dienst, sudo /etc/init.d/ssh restart neu

Wenn Sie einen Port ändern, müssen Sie ihn in Ihren IPTABLES zulassen, wenn Sie die Standard-Firewall verwenden.

iptables -I INPUT -p tcp -dport 5000 -j AKZEPTIEREN/etc/rc.d/init.d/iptables speichern

Fragen Sie die iptables ab, um zu bestätigen, ob der Port offen ist

iptables -nL | Grep 5000

Wie bereits erwähnt, gibt es mehrere Direktiven in der Konfigurationsdatei. Es gibt zwei Protokolle für SSH (1 & 2). Wenn es auf 1 gesetzt ist, ändern Sie es zu 2.

PRO TIPP: Wenn das Problem bei Ihrem Computer oder Laptop / Notebook auftritt, sollten Sie versuchen, die Reimage Plus Software zu verwenden, die die Repositories durchsuchen und beschädigte und fehlende Dateien ersetzen kann. Dies funktioniert in den meisten Fällen, in denen das Problem aufgrund einer Systembeschädigung auftritt. Sie können Reimage Plus herunterladen, indem Sie hier klickenUnten ist ein bisschen meiner Konfigurationsdatei:

# Paket generierte Konfigurationsdatei

# Siehe die Hilfeseite sshd_config (5) für Details

# Auf welche Ports, IPs und Protokolle achten wir

Port 5000 ersetzte Nummer 22 durch Port

# Verwenden Sie diese Optionen, um einzuschränken, an welche Schnittstellen / Protokolle sshd bindet

#Listenadresse ::

#Listenadresse 0.0.0.0

Protokoll 2 ersetzte Protokoll 1 durch 2

Vergessen Sie nicht, den Dienst neu zu starten, nachdem Sie Änderungen vorgenommen haben

Root ist der Administrator, und es wird empfohlen, dass er deaktiviert werden muss. Andernfalls, wenn Sie für Remote-Verbindungen offen sind, können Sie Gegenstand eines Brute-Force-Angriffs oder anderer ssh-Schwachstellen werden - Linux-Server sind die beliebtesten Boxen von Hackern. Die Anweisung LoginGraceTime legt ein Zeitlimit für die Anmeldung und Authentifizierung des Benutzers fest. Wenn der Benutzer dies nicht tut, wird die Verbindung geschlossen.

# Authentifizierung:

LoginGraceTime 120

PermitRootLogin-Nr

StrictModes ja

Eine sehr coole Funktion ist die Schlüsselauthentifizierung (PubkeyAuthentication) - Mit dieser Funktion können Sie nur die schlüsselbasierte Authentifizierung einrichten, wie wir es bei Amazon EC3-Servern sehen. Sie können nur mit Ihrem privaten Schlüssel auf den Server zugreifen, er ist sehr sicher. Damit dies funktioniert, müssen Sie ein Schlüsselpaar erstellen und diesen privaten Schlüssel zu Ihrem Remote-Computer hinzufügen und den öffentlichen Schlüssel dem Server hinzufügen, damit er mit diesem Schlüssel aufgerufen werden kann.

PubkeyAuthentifizierung ja

AuthorizedKeysFile .ssh / authorized_keys

RSAAuthentifizierung ja

PasswordAuthentifizierungsnr

Dadurch wird jegliches Passwort gesperrt und Benutzern wird nur der Zugriff mit einem Schlüssel ermöglicht.

In einem professionellen Netzwerk würden Sie Ihre Benutzer normalerweise darüber informieren, was sie tun dürfen und was nicht, und alle anderen notwendigen Informationen

Die Konfigurationsdatei für Banner ist: / etc / motd

Um die Datei im Editor zu öffnen, geben Sie Folgendes ein : nano / etc / motd oder sudo / etc / motd

Bearbeiten Sie die Datei genau wie im Editor.

Sie können das Banner auch in eine Datei einfügen und es in / etc / motd referenzieren

zB: nano banner.txt erstellt eine banner.txt Datei und öffnet sofort den Editor.

Bearbeiten Sie das Banner und Strg + X / Y, um es zu speichern. Dann referenziere es in der motd-Datei mit

Banner /home/users/appualscom/banner.txt ODER was auch immer, der Dateipfad ist.

Genau wie das Banner können Sie auch eine Nachricht vor der Anmeldeaufforderung hinzufügen, die Datei zur Bearbeitung ist / etc / issue

SSH-Tunneling

Mit SSH-Tunneling können Sie den Datenverkehr von Ihrem lokalen Computer zu einem Remote-Computer tunneln. Es wird durch SSH-Protokolle erstellt und ist verschlüsselt. Lesen Sie den Artikel zum SSH-Tunneling

Grafische Sitzung über SSH-Tunnel

Aktivieren Sie die grafische / GUI-Sitzung, indem Sie die folgende Zeile auskommentierenX11Forwarding ja

Auf der Client-Seite wäre der Befehl:

ssh -X [email protected]

Sie können Programme wie Firefox, etc. mit einfachen Befehlen ausführen:

Feuerfuchs

Wenn Sie einen Anzeigefehler erhalten, dann legen Sie die Adresse fest:

Export DISPLAY = IP-Adresse der Maschine: 0.0

TCP-Wrapper

Wenn Sie ausgewählte Hosts zulassen und einige ablehnen möchten, sind dies die Dateien, die Sie bearbeiten müssen

1. /etc/hosts.allow

2. /etc/hosts.deny

Um ein paar Hosts zu ermöglichen

sshd: 10.10.10.111

Um zu verhindern, dass alle auf Ihren Server zugreifen, fügen Sie die folgende Zeile in /etc/hosts.deny hinzu

sshd: ALLE

SCP - Sicheres Kopieren

SCP - Secure Copy ist ein Dienstprogramm zur Dateiübertragung. Sie müssen den folgenden Befehl verwenden, um Dateien über ssh zu kopieren / zu übertragen.

Befehl unten kopiert myfile nach / home / user2 am 10.10.10.111

scp / home / Benutzer / MeineDatei [email protected]: / home / user2

Quellcode-Quellzielsyntax

Um einen Ordner zu kopieren

scp -r / home / benutzer / meinordner [email protected]: / home / benutzer2

Nach Dateien auf einem Remote-Computer suchen

Es ist sehr einfach, nach Dateien auf einem Remote-Computer zu suchen und die Ausgabe auf Ihrem System anzuzeigen. Um Dateien auf einem Remote-Computer zu suchen

ssh [email protected] find / home / benutzername '* .jpg'Der Befehl sucht im Verzeichnis / home / user nach allen * .jpg-Dateien, mit denen Sie spielen können. find / -name sucht das gesamte Verzeichnis / root.

SSH Zusätzliche Sicherheit

Mit iptables können Sie zeitbasierte Einschränkungen festlegen. Die folgenden Befehle blockieren den Benutzer für 120 Sekunden, wenn sie sich nicht authentifizieren können. Sie können den Parameter / Sekunde / Stunde / Minute oder / Tag im Befehl verwenden, um die Periode anzugeben.

Zeitbasierte Grenzeniptables -A INPUT -p tcp -m Zustand -syn -state NEW -dport 22 -m Limit-Grenze 120 / Sekunde-Limit-Burst 1 -j ACCEPT

iptables -A INPUT -p tcp -m Zustand -syn -state NEW -dport 5000 -j DROP

5000 ist der Port, ändern Sie ihn gemäß Ihren Einstellungen .

Zulassen der Authentifizierung von einer bestimmten IP

iptables -A INPUT -p tcp -m Status -state NEW -source 10.10.10.111 -dport 22 -j ACCEPT

Andere nützliche Befehle

Hängen Sie einen Bildschirm über SSH an

ssh -t [email protected] Bildschirm -r

SSH-Übertragungsgeschwindigkeitsüberprüfung

ja | pv | ssh $ [email protected] cat> / dev / null

PRO TIPP: Wenn das Problem bei Ihrem Computer oder Laptop / Notebook auftritt, sollten Sie versuchen, die Reimage Plus Software zu verwenden, die die Repositories durchsuchen und beschädigte und fehlende Dateien ersetzen kann. Dies funktioniert in den meisten Fällen, in denen das Problem aufgrund einer Systembeschädigung auftritt. Sie können Reimage Plus herunterladen, indem Sie hier klicken