Microsoft veröffentlicht Patches für kritische Zero-Day-Exploits in Defender und Internet Explorer, die derzeit von Cyberkriminellen "aktiv" verwendet werden

Microsoft hat ausgestellt Out-of-Band-Sicherheitspatches zwei Sicherheitslücken zu schließen, die von Cyberkriminellen „aktiv ausgenutzt“ wurden. Diese Korrekturen beheben Zero-Day-Sicherheitslücken, die aus der Ferne gewährt werden können Verwaltungsprivilegien und erhöhte Kontrollebenen an die Computer der Opfer. Während einer der Fehler in den neuesten Versionen von Internet Explorer vorhanden war, befand sich der andere in Microsoft Defender. Die Sicherheitslücken wurden offiziell als CVE-2019-1255 und CVE-2019-1367 gekennzeichnet.

Microsoft hat kürzlich einen Bugfixing-Spree unternommenEs wurden einige seltsame Verhaltensprobleme und Fehler behoben, die sich nach dem berüchtigten kumulativen Update am Dienstag im September 2019 im September 2019 entwickelt hatten. Jetzt wurden Notfall-Sicherheitspatches veröffentlicht, um zwei Sicherheitslücken zu beheben, von denen mindestens eine im Internet Explorer vorhanden war.

Sicherheitslücken in Microsoft Patches CVE-2019-1255 und CVE-2019-1367 In Microsoft Defender und Internet Explorer:

Die als CVE-2019-1367 gekennzeichnete Sicherheitslücke wurde von Clément Lecigne von der Threat Analysis Group von Google entdeckt. Der Zero-Day-Exploit ist eine Sicherheitsanfälligkeit bezüglich Remotecodeausführung in der Art und Weise, wie die Microsoft-Skript-Engine Objekte im Speicher des Webbrowsers verarbeitet. Die Ausführung des Exploits ist überraschend einfach. Ein Opfer muss lediglich eine speziell gestaltete Webseite mit Sprengfallen besuchen, die online mit dem Internet Explorer-Browser gehostet wird. Der Exploit ist ein Problem mit Speicherbeschädigung, das es einem Angreifer möglicherweise ermöglichen kann, einen Windows-PC zu entführen. Darüber hinaus ermöglicht die Sicherheitsanfälligkeit die Remote-Ausführung, erwähnt der Microsoft-Hinweis:

„Ein Angreifer, der die Sicherheitsanfälligkeit erfolgreich ausgenutzt hat, kann dieselben Benutzerrechte wie der aktuelle Benutzer erhalten. Wenn der aktuelle Benutzer mit Administratorrechten angemeldet ist, kann ein Angreifer, der die Sicherheitsanfälligkeit erfolgreich ausnutzt, die Kontrolle über ein betroffenes System übernehmen. “

Der Zero-Day-Exploit CVE-2019-1367 wirkt sich auf die Internet Explorer-Versionen 9, 10, 11 aus. Mit anderen Worten, die meisten modernen Computer, auf denen ein Windows-Betriebssystem ausgeführt wird und die Internet Explorer verwenden, waren anfällig. Obwohl das Problem behoben ist, bestehen Experten darauf, dass Benutzer einen alternativen, sichereren Webbrowser wie Google Chrome oder Mozilla Firefox verwenden müssen. Der Microsoft Edge-Browser, der Internet Explorer erfolgreich abgelöst hat, wird nicht erwähnt. Da er auf der Chromium-Basis basiert, ist es sehr wahrscheinlich, dass der moderne Webbrowser gegen diesen Exploit immun ist.

Zusätzlich zur Behebung des Zero-Day-Exploits in Internet Explorer hat Microsoft ein zweites Out-of-Band-Sicherheitsupdate veröffentlicht, um eine Denial-of-Service-Sicherheitsanfälligkeit (DoS) in Microsoft Defender zu beheben. Die Antiviren- und Anti-Malware-Software ist bei weitem die am weitesten verbreitete Plattform, die in Windows 10 vorinstalliert ist.

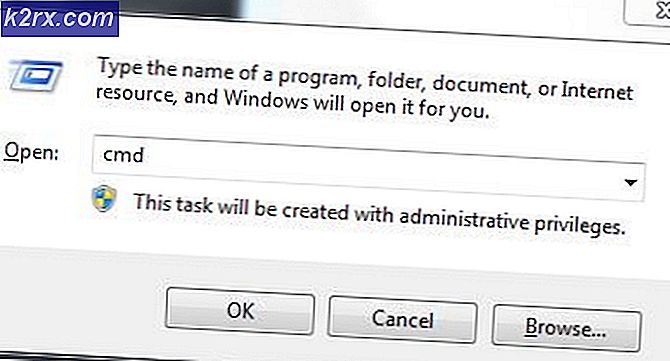

Der Exploit in Microsoft Defender, gekennzeichnet als CVE-2019-1255, wurde von Charalampos Billinis von F-Secure und Wenxu Wu von Tencent Security Lab entdeckt. Der Fehler besteht in der Art und Weise, wie Microsoft Defender mit Dateien umgeht, betrifft jedoch Microsoft Malware Protection Engine-Versionen bis 1.1.16300.1. Microsoft stellt in der Empfehlung fest, dass ein Angreifer diese Sicherheitsanfälligkeit ausnutzen könnte, um zu verhindern, dass legitime Konten legitime System-Binärdateien ausführen. Um diesen Fehler auszunutzen, müsste der Angreifer jedoch „zuerst auf dem Opfersystem ausgeführt werden“.

Microsoft hat den Patch bereits veröffentlicht, um die Sicherheitslücke in Microsoft Defender zu beheben. Da das Sicherheitsupdate für Microsoft Defender automatisch erfolgt, sollten die meisten Windows 10-Benutzer in Kürze das automatische Update für die Microsoft Malware Protection Engine erhalten. Das Update aktualisiert die Microsoft Malware Protection Engine auf Version 1.1.16400.2.

Microsoft hat eine Funktion in Windows 10 Pro und Enterprise angeboten, um Updates zu verschieben. Es wird jedoch dringend empfohlen, diese Updates zu akzeptieren und zu installieren. Im Übrigen sind beide Sicherheitsupdates Teil der Notfallupdates von Microsoft. Darüber hinaus behebt einer von ihnen sogar einen Zero-Day-Exploit, der Berichten zufolge in freier Wildbahn eingesetzt wird.